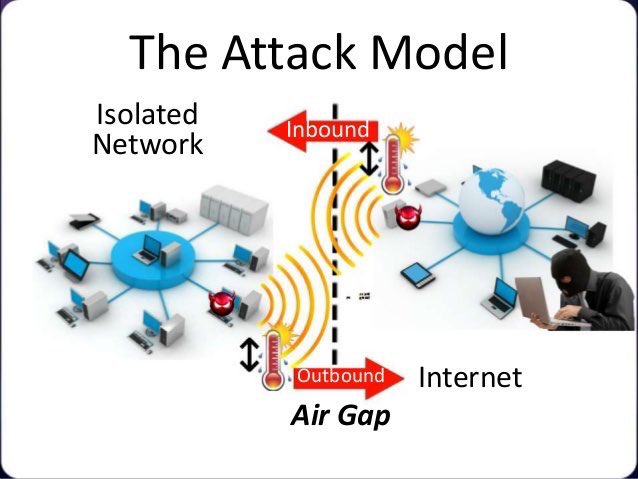

١- مجموعة من التغريدات تتضمن معلومات تفصيلية عن كيفية إختراق #الشبكات_المعزولة #AirGap الغير متصلة بالإنترنت وذلك من خلال رصد #إشعاعات #الطيف_الكهرومغناطيسي المنبعثة من أحد أجهزة الحاسب الآلي المستهدفة ضمن #الشبكة_المعزولة.

٢- عميلة #الإختراق تعتمد على رصد وإلتقاط #الإشعاعات عن طريق جهاز جوال في محيط الشبكة ولكن قبل الدخول التفاصيل الدقيقة لعملية #الإختراق يجب إستيعاب بعض المفاهيم الأساسية للبنية التحتية لأجهزة الجوال والحاسب الآلي وبعض أساسيات علم الإتصالات.

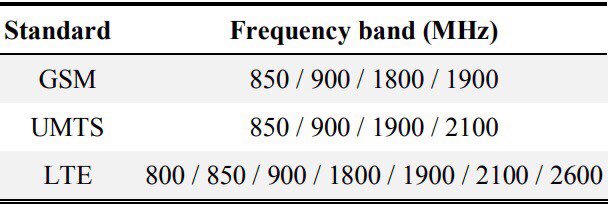

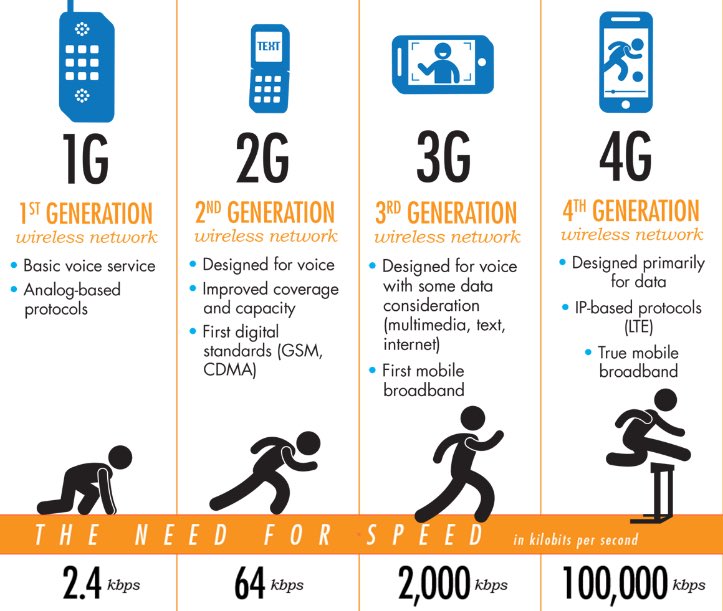

٣- الجوالات هي أجهزة لاسلكية تعتمد على إستخدام #الطيف_الكهرومغناطيسي في الإرسال والإستقبال حسب #ترددات متوافقة مع أجيال الجوال الذكية وهي (#2G #GSM) و (#3G #UMTS) و (#4G #LTE).

الجيل (#1G) هو للجوالات الغير ذكية.

الجيل (#1G) هو للجوالات الغير ذكية.

٤- جميع الجوالات الذكية تحتوي على معالجين داخليين #CPU أحدهما مخصص لعمل نظام التشغيل ( #IoS أو #Android) ويسمى #Application_Processor وهو المعالج المسؤول عن تشغيل جميع التطبيقات من خلال حيز مستقل #Memory_Space في الذاكرة الداخلية للجوال .

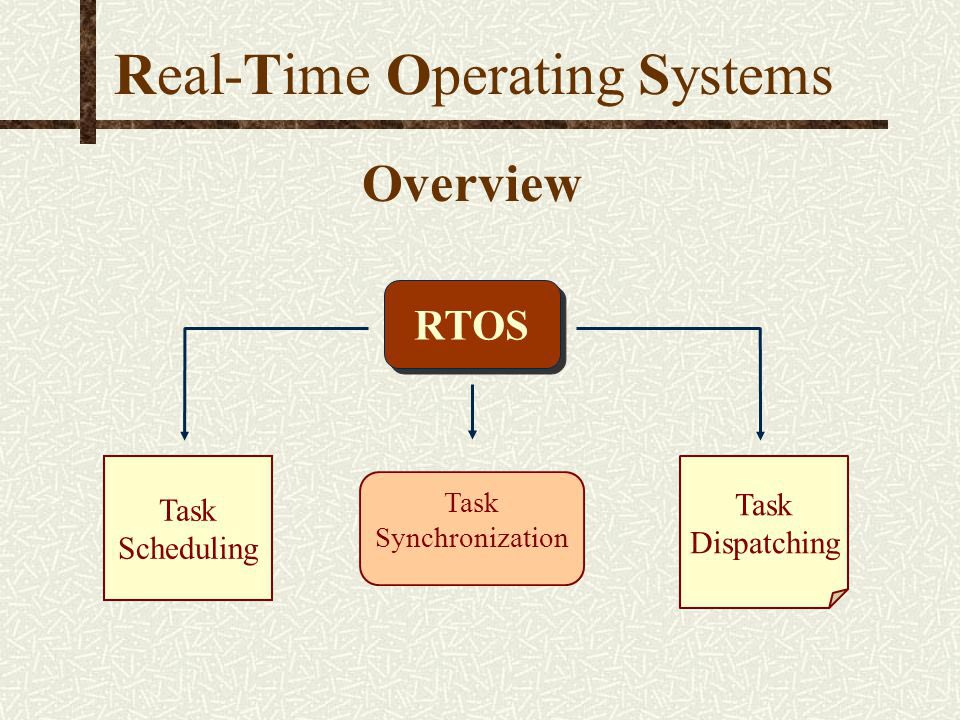

٥- المعالج الآخر مسؤول عن تنفيذ #الإتصالات_اللاسلكية في الجوال ويحتوي على نظام تشغيل خاص من #RTOS Real Time Operating Systemمثبت على ذاكرة خاصة من نوع #Firmware ويسمى هذا المعالج #Baseband_Processor وله حيز آخر مستقل #Memory_Space في الذاكرة الداخلية للجوال.

٦- هذان المعالجان يعملان بشكل مستقل تماماً الا في حالاتين محددة تتطلب تبادل البيانات بينهما من خلال حيز مشترك #Shared_Memory_Space في الذاكرة الداخلية للجوال.

٧- #الحالة_الأولى عندما يقوم أحد التطبيقات المثبتة على الجوال بالإتصال برقم خارجي مما يستوجب وضع الرقم في في الحيز المشترك في الذاكرة حتى يتنسى للمعالج #Baseband_Processor من الوصول للرقم وتنفيذ عملية الإتصال.

٨- #الحالة_الثانية عندما يستقبل الجوال رسالة نصية مما يستوجب أن يقوم المعالج #Baseband_Processor بوضع محتوى الرسالة في الحيز المشترك من الذاكرة الداخلية للجوال لتمكين المعالج #Application_Processor من الوصول لمحتوى الرساله وعرضها على شاشة الجوال.

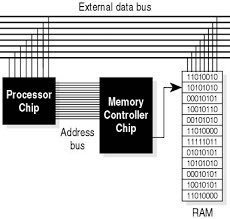

٩- من المفاهيم الأساسية الأخرى التي تهمنا لفهم عملية #الإختراق هي معرفة أن هناك مكونات داخلية في أجهزة الحاسب الآلى يمكن إستغلالها لتمكين عملية #الإختراق وهذه المكونات هي المعالج #CPU و الذاكرة #RAM و دوائر نقل البيانات بين المعالج والذاكرة #Memory_Bus

١٠- أن التطور الذي حدث في السنوات الأخيرة في علم عمارة الحاسب الآلي #Computer_Architecture تضمن تصميم دوائر ناقلة #Memory_Bus تعمل على عدة قنوات #Multi_Channel بشكل متوازي لنقل البيانات بشكل مكثف بين المعالج الداخلي والذاكرة الداخلية للحاسب الآلي.

١١. هذا النقل المكثف للبيانات بين المعالج والذاكرة عن طريق ال #Memory_Bus يؤدي ألى إنبعاث #إشعاعات كهرومغناطيسية عبارة عن #إشارات_لاسلكية بترددات يمكن التلاعب بها وإستغلالها لتسريب البيانات عن طريق #الطيف_الكهرومغناطيسي كما سنرى لاحقاً.

١٢- من المفاهيم الأساسية التي تساعدنا على فهم عملية #الإختراق هي أن الإشارات اللاسلكية المنبعثة من #الجهاز_المعزول عن الإنترنت تتميز بعدة خصائص ما يهمنا منها هو تردد الإشارة #Frequency و شدة الإشارة #Amplitude التي تحدد المدى الذي يمكن أن تصل أليه لإلتقاطها.

١٣- هذه المعلومات السابقة هي كل مانحتاجه لفهم أساسيات إختراق #الشبكات_المعزولة عن الإنترنت من خلال رصد #إشعاعات #الطيف_الكهرومغناطيسي المنبعثة من أحد أجهزة الحاسب الآلي المستهدفة في الشبكة.

١٤- تبدأ عملية الإختراق بزرع ال #Malware في أحد أجهزة #الشبكة_المعزولة ويتم ذلك من خلال #USB إما عن طريق شخص مخدوع أو متواطيء كما يمكن زرع ال #Malware عن طريق ال #Supply_Chain بواسطة مورّد متواطيء وهذه الطريقة تستخدم غالباً من قبل الحكومات.

١٥- أن زرع ال #Malware في أحد أجهزة #الشبكة_المعزولة هو خطوة مهمة جداً لكنها لا تكفي لتسريب البيانات من #الجهاز_المُخترق حيث يجب إيجاد طريقة ل #تجسير الشبكة المعزولة #Air_Gap Bridging The وتسريب البيانات خارجها لاسلكياً وبشكل مستمر.

١٦- هذا #التجسير المطلوب تمكّن من تحقيقه بعض الباحثون في جامعة بن جوريون في إسرائيل حيث لاحظوا أن نقل البيانات بشكل طبيعي بين ال #CPU و ال #Memory من خلال ال #Memory_Bus يوّلد #إشعاعات كهرومغناطيسية بترددات مقاربة ل 200 MHZ.

١٧- لاحظ الباحثون إيضاً أن الإشارات الصادرة من هذه #الإشعاعات ضعيفة في شدتها Amplitude مما يصعب رصدها عن بعد وبالتالي صعوبة تسريب البيانات من #الجهاز_المُخترق ضمن الشبكة المعزولة.

١٨- للتغلب على مشكلة #شدة_الإشارة قام الباحثون بكتابة #Malware يقوم بتكثيف نقل البيانات بين المعالج #CPU والذاكرة الداخلية #RAM من خلال تفعيل جميع دوائر نقل البيانات #Multi_Channel وبالتالي إنبعاث إشارات لاسلكية بشدة عالية يمكن رصدها عن بعد.

١٩- تمكن الباحثون إيضاً من تعديل محتوى ال #Malware ليقوم بإصدار الأوامر المحددة لل #CPU يؤدي تنفيذها إلى توليد #إشارات_لاسلكية بنفس ترددات الجوالات وبالتالي تم إستخدام ال #Malware لتحويل جهاز الحاسب المعزول إلى جهاز بث لاسلكي 📶.

٢٠- قام الباحثون أيضاً بالتلاعب ب #شدة_الإشارة عن طريق ال #Malware الذي يُصدر أوامر مختلفة بلغة الآلة تُنفذ في ال #CPU و من ثم إستخدام #الإشعاعات المتفاوته الصادرة من الجهاز المُخترق كموجة حاملة للبيانات الثنائية (0) و (1) إعتماداً على شدة الإشارة.

٢١- إن البيانات التي سيتم تسريبها من #الجهاز_المعزول_المُخترق بهذه الطريقة يجب أن تحوّل أولاً إلى بيانات ثنائية #Binary ومن ثم إستخدام #الإشعاعات الصادرة المتفاوته في شدّتها كموجة حاملة لهذه البيانات من خلال #ترددات يمكن إلتقاطها عن طريق جوال قريب.

٢٢- أن عملية إستقبال وإرسال الإشارات اللاسلكية في الجوالات يقوم بها معالج من نوع #Baseband_Processor يتضمن #Firmware يحتوي على نظام تشغيل من نوع #RTOS (تغريدة ٥).الصعوبة تكمن أن هذا النوع من أنظمة التشغيل محتكرة وغير معلنه من الشركات المصنعة في معظم الجولات

٢٣- هذا الإحتكار أدى إلى صعوبة إستقبال الإشارات اللاسلكية المُرسلة من الجهاز المُخترق في #الشبكة_المعزولة.

لحل المشكلة أعتمد الباحثون على جهاز جوال #2G من نوع #موتورولا لأن نظام تشغيله Open Source وبالتالي إمكانية تعديل ال #Firmware لإستكمال عملية الإختراق.

لحل المشكلة أعتمد الباحثون على جهاز جوال #2G من نوع #موتورولا لأن نظام تشغيله Open Source وبالتالي إمكانية تعديل ال #Firmware لإستكمال عملية الإختراق.

٢٤- تم بالفعل تعديل ال #Firmware لإستقبال الإشارات الصادرة من الجهاز #المُخترق وبالتالي إستكمال #إختراق #الشبكة_المعزولة وتسريب بياناتها بسرعة بطيئة جداً تبلغ ٢ بت في الثانية ومسافة ٥ متر لكن تم تحسين الإختراق لاحقاً إلى 1K/S بإستخدام SDR بديلاً للجوال.

Loading suggestions...