السلام عليكم

اليوم بشرح ترقية ثغرات DOM-Based Open Redirect

إلى DOM-Based XSS مثل ما أتفقنا بالتصويت الاخير

📎 إذا مشغول فضلها وأرجع أقراها

ولاتحرمني من متابعتك إذا تهمك هذي المواضيع دايماً أكتب عنها من ثغرات وترقيات الخ ..

#CyberSecurity #xss #الامن_السيبراني #infosec

اليوم بشرح ترقية ثغرات DOM-Based Open Redirect

إلى DOM-Based XSS مثل ما أتفقنا بالتصويت الاخير

📎 إذا مشغول فضلها وأرجع أقراها

ولاتحرمني من متابعتك إذا تهمك هذي المواضيع دايماً أكتب عنها من ثغرات وترقيات الخ ..

#CyberSecurity #xss #الامن_السيبراني #infosec

يلا بسم الله نبدا

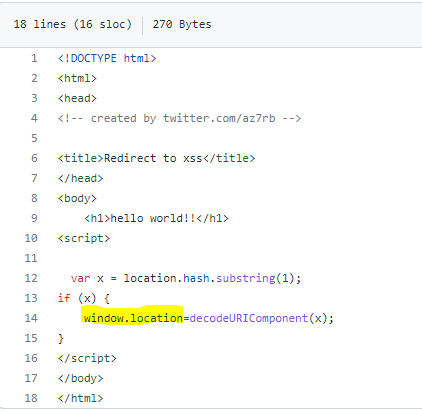

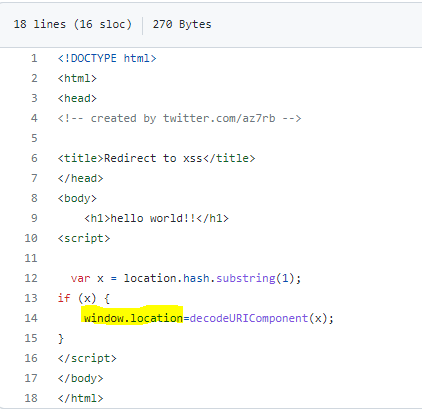

بالبداية انا عندي ثغرة بسكربت خفيف مكتوب ب html & javascript مصاب ب DOM-Based Open Redirect

بحاول أزيد من خطورتها إلى DOM-Based XSS لان 99% من أحتمالية الاصابة بـ Open Redirect تكون مصابه بـ XSS !

بالبداية انا عندي ثغرة بسكربت خفيف مكتوب ب html & javascript مصاب ب DOM-Based Open Redirect

بحاول أزيد من خطورتها إلى DOM-Based XSS لان 99% من أحتمالية الاصابة بـ Open Redirect تكون مصابه بـ XSS !

خلونا نفهم شغله بنقول على الدوال الي تاخذ المدخلات من المستخدم هي دوال الـ sources

أمثله لـ دوال لـ sources :

window.location

window.location.href

ملاحظة : مع تعديل على المدخل يؤدي إلى الاصابة بـ DOM-Based Open Redirect

أمثله لـ دوال لـ sources :

window.location

window.location.href

ملاحظة : مع تعديل على المدخل يؤدي إلى الاصابة بـ DOM-Based Open Redirect

ما أطول عليكم هذا السكربت خفيف يستخدم دالة من الي فوق محدد عليها بالاصفر

احفظ الملف بـ صيغة html بإي مكان يعجبك

github.com

احفظ الملف بـ صيغة html بإي مكان يعجبك

github.com

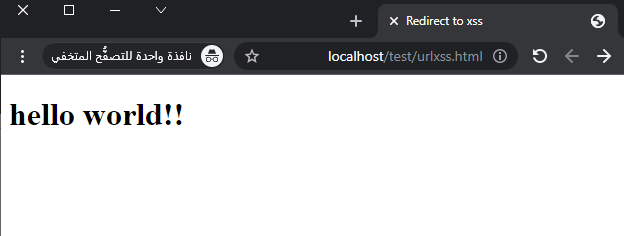

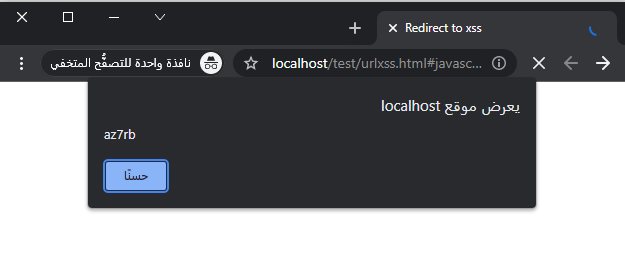

ونجرب نفتحه من المتصفح بهالشكل :

localhost/test/urlxss.html#/test/urlxss.html

نشوف حولنا لـ صفحة test/urlxss.html

احتمال فيه ثغرة Open Redirect نجرب لو غيرنا الرابط بهذا الشكل :

localhost/test/urlxss.html#http://127.0.0.1

حولنا وعرفنا أنه مصاب .. تونا مابدينا نكمل!

localhost/test/urlxss.html#/test/urlxss.html

نشوف حولنا لـ صفحة test/urlxss.html

احتمال فيه ثغرة Open Redirect نجرب لو غيرنا الرابط بهذا الشكل :

localhost/test/urlxss.html#http://127.0.0.1

حولنا وعرفنا أنه مصاب .. تونا مابدينا نكمل!

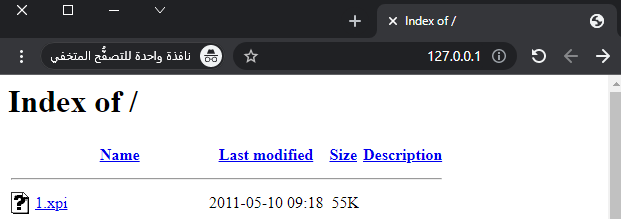

تقدر تروح تكتب تقرير وانتهينا بس الثريد مو لهذا الغرض نبي شئ أخطر يلا نجرب نحط بايلود xss على الرابط ونشوف!

localhost/test/urlxss.html#javascript:alert('az7rb');

وأحلى xss

localhost/test/urlxss.html#javascript:alert('az7rb');

وأحلى xss

الخلاصة : صحيح أنها صارت أخطر بس بالحقيقه ماعليها فلتره أبداً وأنا استخدمت بايلود سهل وبدون تعقيد، وهذي تعتمد عليك وعلى طريقتك بالتخطي وتجرب أكثر من بايلود أو تقراء السورس كود وتفهم الفلتره وين وهالامور وانا من هالثريد حبيت أعطيك فكره وتتوسع باستغلالها.

المصادر + توب 25 تقارير bug bounty لثغرة open-redirect

pentester.land

security4arabs.com

corneacristian.medium.com

لاب بيفيدك تدرب عليه :

portswigger.net

pentester.land

security4arabs.com

corneacristian.medium.com

لاب بيفيدك تدرب عليه :

portswigger.net

وأخيراً إن أحسنت فمن الله، وإن أسأت أو أخطأت فمن نفسي والشيطان، إذا فيه إي ملاحظة أو أستفسار تفضلو.

Loading suggestions...