موضوع اليوم :

استخراج بيانات حساسة من ملفات Js

مثل token , api , password ..

ثم استغلالها

ب٤ خطوات بسيطة مع عمل اتمتة لها

تعتبر حاليا من أكثر الممارسات الخاطئة انتشارا

من قبل المبرمجين بتخزين

بيانات حساسة داخل ملفات Js او json

#bugbountytips

#امن_المعلومات

#BugBounty

استخراج بيانات حساسة من ملفات Js

مثل token , api , password ..

ثم استغلالها

ب٤ خطوات بسيطة مع عمل اتمتة لها

تعتبر حاليا من أكثر الممارسات الخاطئة انتشارا

من قبل المبرمجين بتخزين

بيانات حساسة داخل ملفات Js او json

#bugbountytips

#امن_المعلومات

#BugBounty

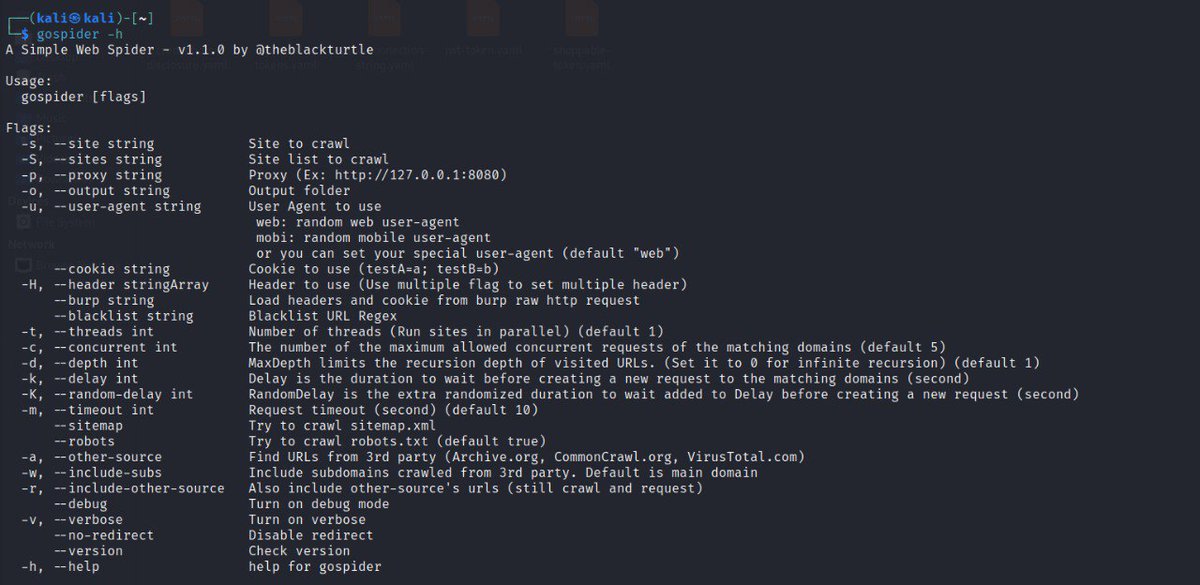

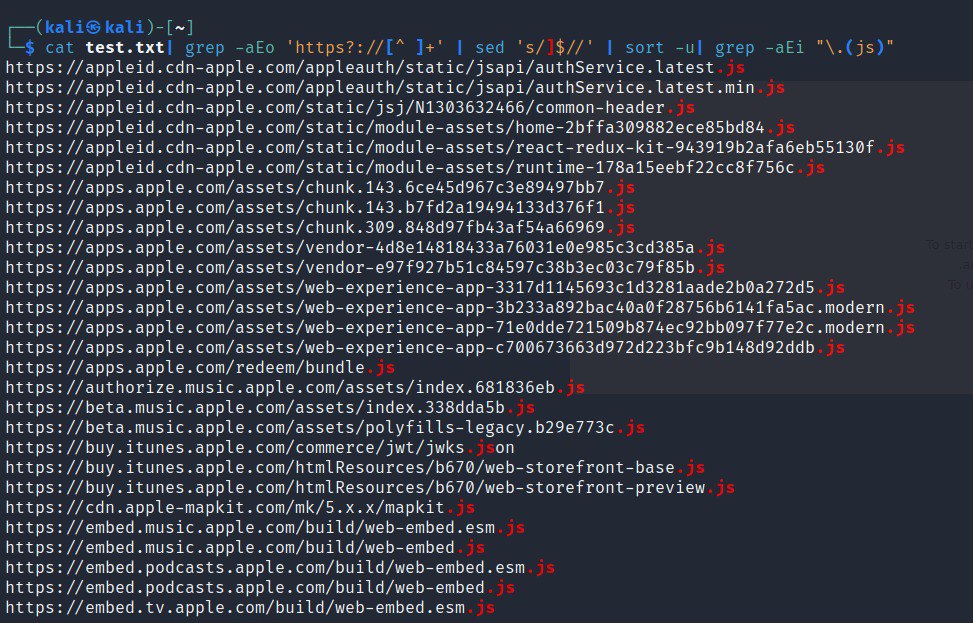

اول خطوة نحتاج استخراج روابط الموقع

شخصيا استخدام اداءة gospider

تجدونها على الرابط التالي:

github.com

شخصيا استخدام اداءة gospider

تجدونها على الرابط التالي:

github.com

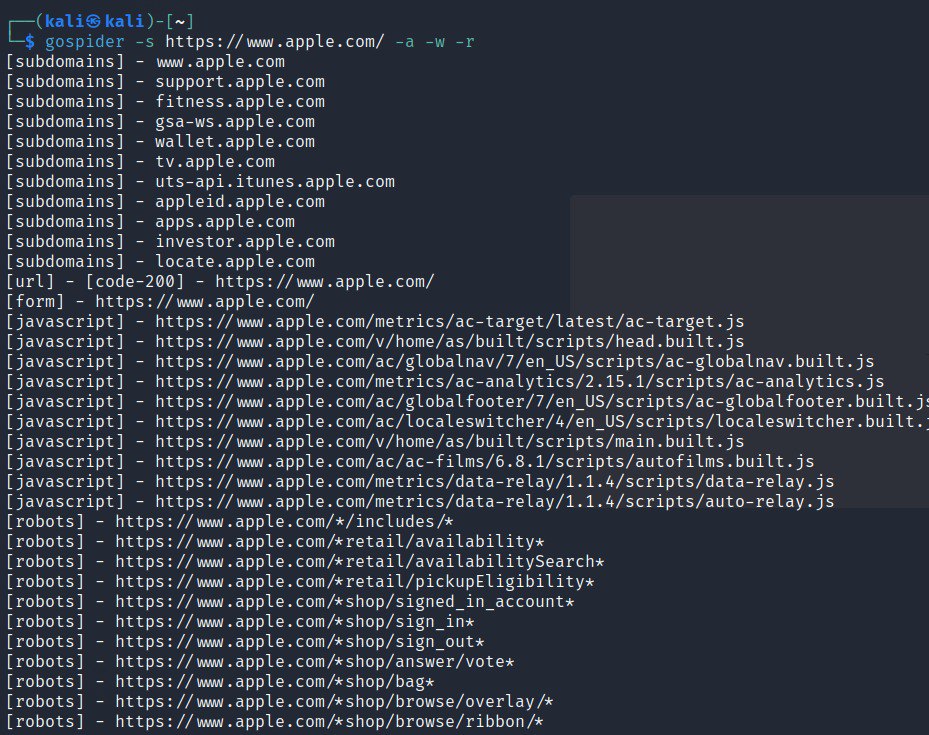

بداية بتنفيذ الأمر التالي:

gospider -s apple.com -a -w -r

-s

تعني رابط الموقع

-a

جمع الروابط من مواقع ثانية مثل archive

-w

جمع الروابط مع السب دومين ايضا

-r

جمع الروابط مع مع مصادر أخرى مثل ملفات

الجافا سكربت

بعد تنفيذ الأمر نحتاج حفظ الروابط في ملف

txt

gospider -s apple.com -a -w -r

-s

تعني رابط الموقع

-a

جمع الروابط من مواقع ثانية مثل archive

-w

جمع الروابط مع السب دومين ايضا

-r

جمع الروابط مع مع مصادر أخرى مثل ملفات

الجافا سكربت

بعد تنفيذ الأمر نحتاج حفظ الروابط في ملف

txt

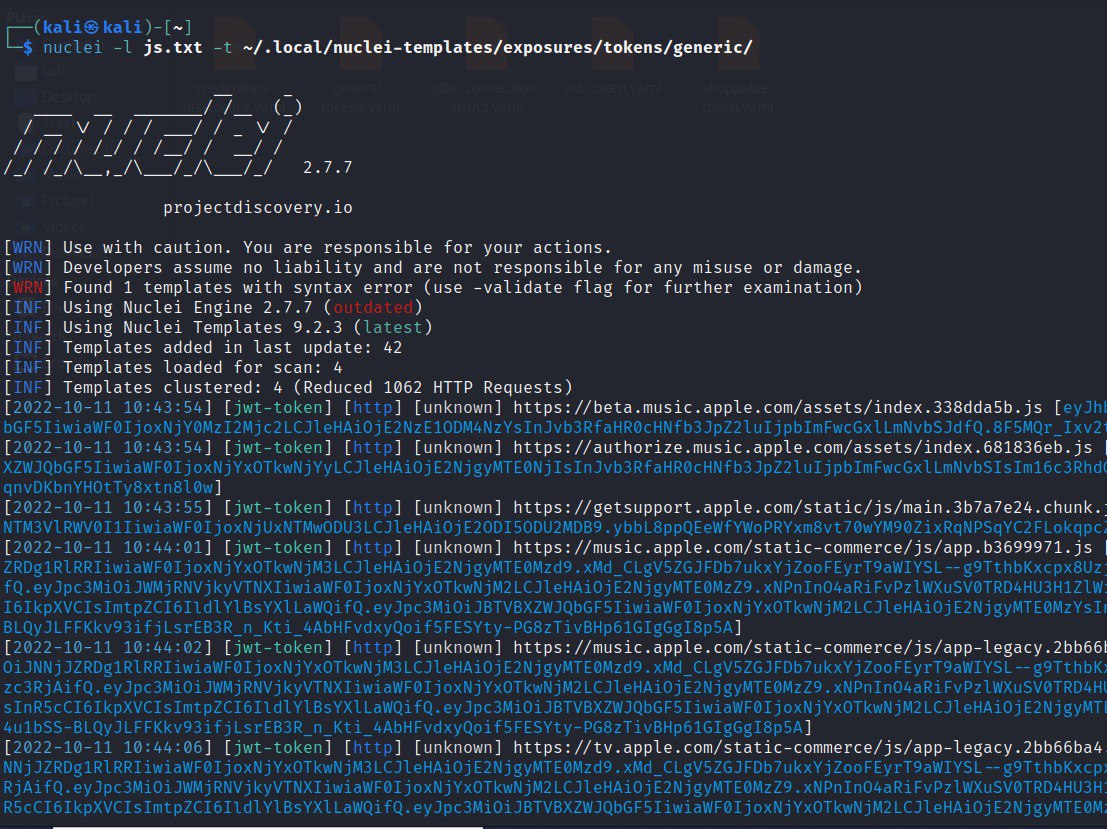

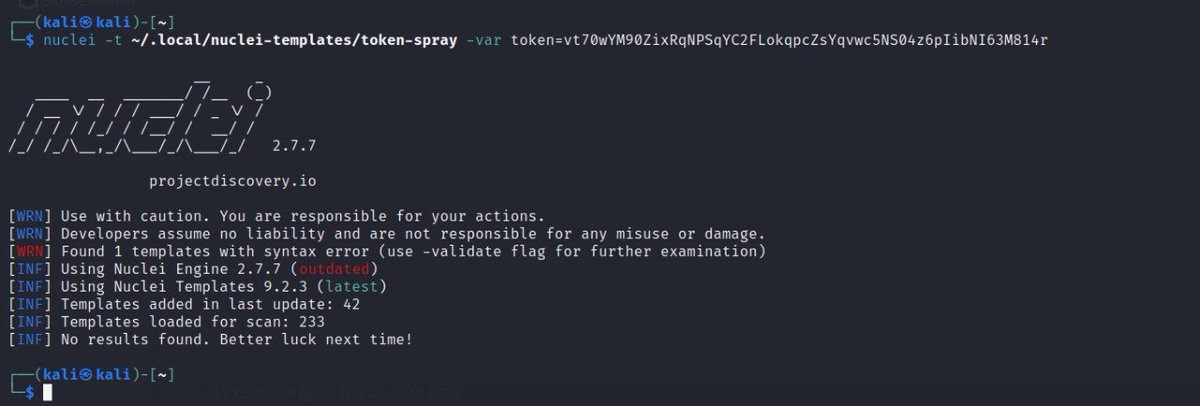

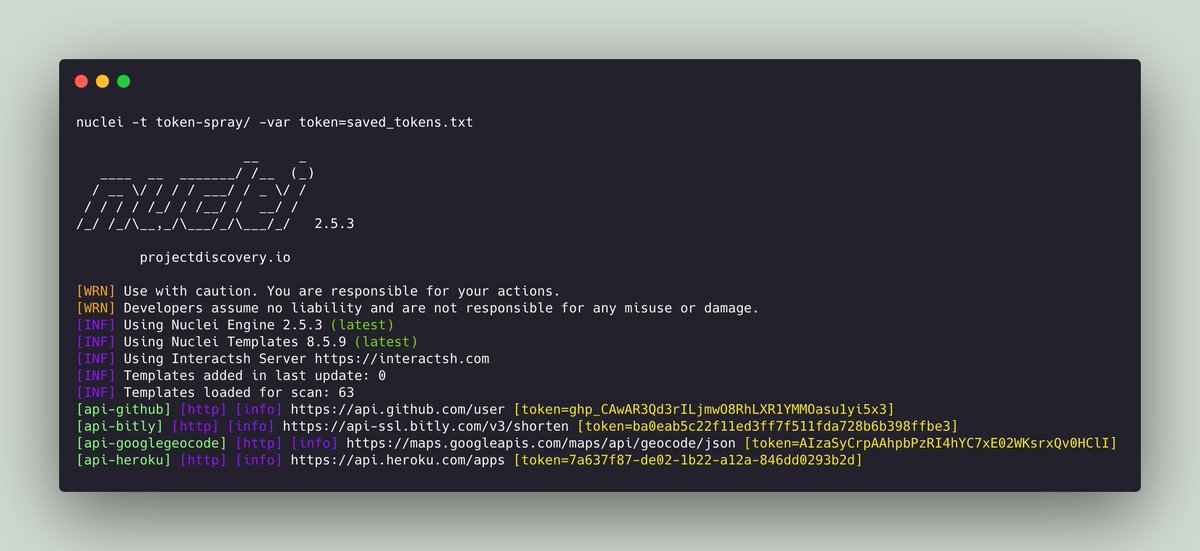

الان بعد حفظ ملفات الجافا سكربت

تمرير الملف على اداءة nuclei

لاستخراج اي بيانات حساسة داخل الملفات

باستخدام الأمر التالي:

nuclei -l js.txt -t ~/.local/nuclei-templates/exposures/

وظيفة الأمر تشغيل تمبلت تبحث عن

APIKey,tokens ..etc

رابط الاداءة

github.com

تمرير الملف على اداءة nuclei

لاستخراج اي بيانات حساسة داخل الملفات

باستخدام الأمر التالي:

nuclei -l js.txt -t ~/.local/nuclei-templates/exposures/

وظيفة الأمر تشغيل تمبلت تبحث عن

APIKey,tokens ..etc

رابط الاداءة

github.com

Loading suggestions...