Básicamente, al acceder a un sitio con DNSSEC habilitado se hace lo siguiente:

1.-El navegador comprueba los servidores DNS asociados al dominio.

1.-El navegador comprueba los servidores DNS asociados al dominio.

🧐-"El rollo que me estás colando... ¡Yo quiero saber lo de las 7 llaves!"

👻-"¡Pero vamos a ver! ¡Espérate que si no no te enteras de que va la cosa! ¡Déjame un poco más de tiempo!"

👻-"¡Pero vamos a ver! ¡Espérate que si no no te enteras de que va la cosa! ¡Déjame un poco más de tiempo!"

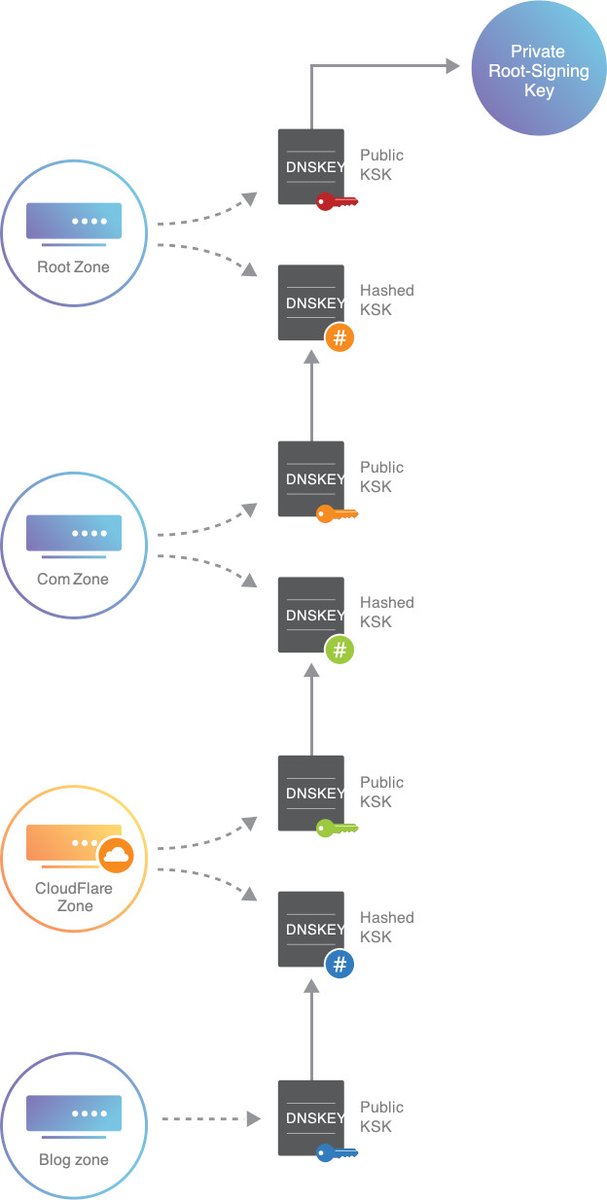

Resumiendo MUCHO: Cada zona de DNS que utiliza DNSSEC tiene un par de claves de firma de zona: la parte privada de la clave firma cada RRset de la zona, mientras que la parte pública verifica esa firma.

Por tanto, para habilitar DNSSEC creamos firmas digitales para cada RRset usando la parte privada de una clave a la que llamamos ZSK y la almacenamos en nuestro servidor DNS en un tipo especial de registros llamados RRSIG.

La idea es decirle al mundo: "Oyeeee, aquí tenéis mis registros DNS, que provienen de mi servidor si o sí. ¡Y si no te lo crees, compruébalo con estas firmas!".

Algo "parecido" a lo que hacemos con DKIM por ejemplo.

Algo "parecido" a lo que hacemos con DKIM por ejemplo.

🧐-"Pero vamos a ver ¿Y las llaves? ¿Cuándo viene lo de las llaves?"

👻-"Joer macho, siempre me pillo los dedos con las entradillas del primer twit... ¡YA VAAA!"

(La verdad es que está siendo un hilo largo, pero necesario para enterarnos de que va esto)

👻-"Joer macho, siempre me pillo los dedos con las entradillas del primer twit... ¡YA VAAA!"

(La verdad es que está siendo un hilo largo, pero necesario para enterarnos de que va esto)

Pues bien, la "Ceremonia de firma de la llave de la zona raíz" es el procedimiento en el que se firma la clave de la zona DNS raíz para los próximos meses.

La clave de firma privada utilizada en este proceso, es la clave de toda la red pública de Internet protegida por DNSSEC.

La clave de firma privada utilizada en este proceso, es la clave de toda la red pública de Internet protegida por DNSSEC.

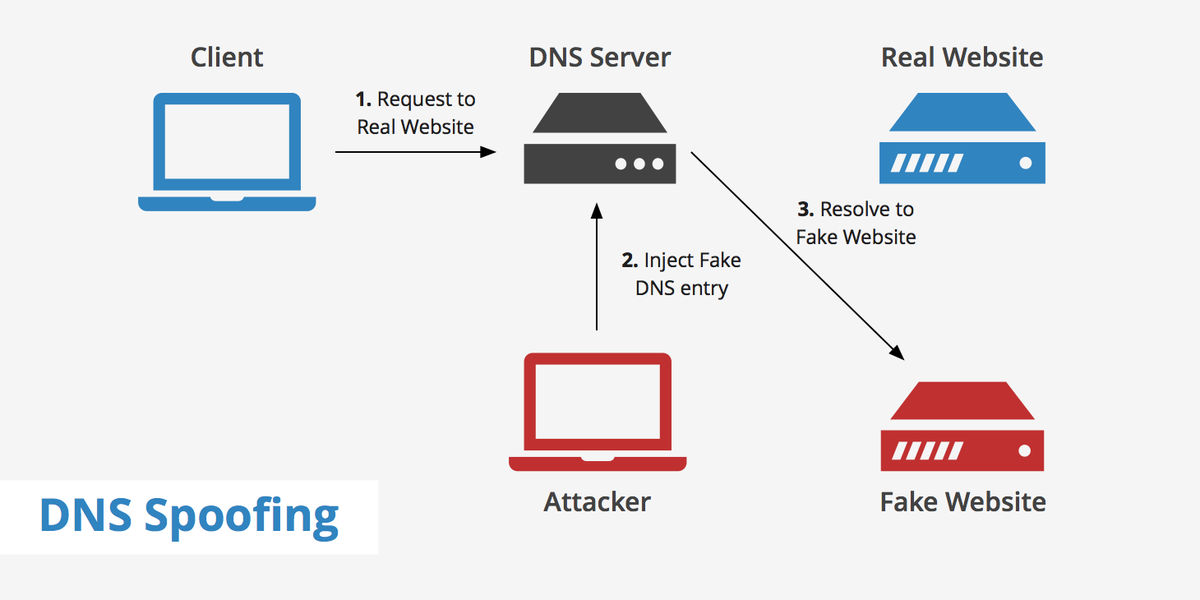

Por tanto, hacía falta algo "transparente y auditable" para realizar este procedimiento, porque imagina que alguien pudiera "colar" una firma "preestablecida"...

¡Podría firmar cualquier zona DNS y suplantarla!

Así que en 2016 se diseño al milimetro este ceremonial.

¡Podría firmar cualquier zona DNS y suplantarla!

Así que en 2016 se diseño al milimetro este ceremonial.

🧐-"¿Y dónde se realiza?"

Pues hay dos ubicaciones distintas que custodian la clave para la firma de la llave de la zona raíz: El Segundo, California (EE. UU.) y Culpeper, Virginia (EE. UU.).

Ambas son instalaciones seguras, y la ceremonia se va alternando entre ambas.

Pues hay dos ubicaciones distintas que custodian la clave para la firma de la llave de la zona raíz: El Segundo, California (EE. UU.) y Culpeper, Virginia (EE. UU.).

Ambas son instalaciones seguras, y la ceremonia se va alternando entre ambas.

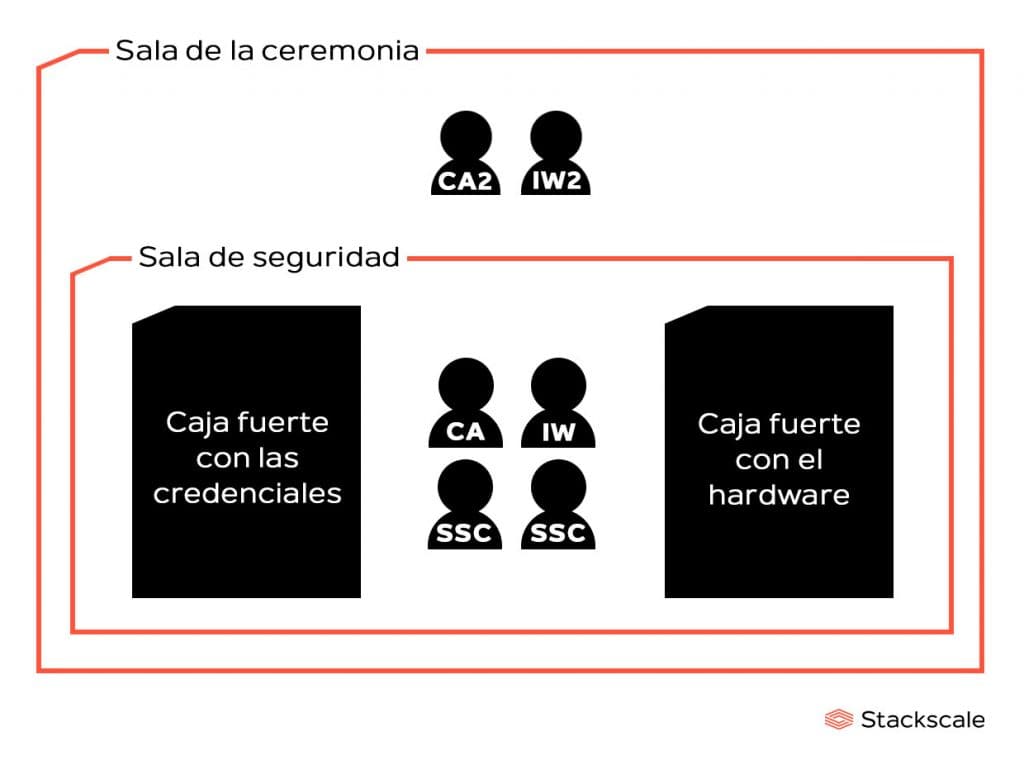

🧐-"¿Y quién participa en ella?"

7 personas:

-Administrador

-Testigo interno

-Controlador de seguridad de credenciales

-Controlador de seguridad del hardware

-Oficial de criptografía n.º 1

-Oficial de criptografía n.º 2

-Oficial de criptografía n.º 3

7 personas:

-Administrador

-Testigo interno

-Controlador de seguridad de credenciales

-Controlador de seguridad del hardware

-Oficial de criptografía n.º 1

-Oficial de criptografía n.º 2

-Oficial de criptografía n.º 3

Una de las cajas fuertes guarda las credenciales para activar el HSM, dentro de fundas de plástico y en bolsas a prueba de falsificaciones, y la otra guarda el HSM y la porción privada de la KSK.

👻-"¿A que mola?"

🧐-"¡Joooooder qué movida!"

👻-"Pues ya ves lo que arman..."

👻-"¿A que mola?"

🧐-"¡Joooooder qué movida!"

👻-"Pues ya ves lo que arman..."

🧐-"¿Qué puedo ir?"

👻-"¡Siiii!"

Pero como el espacio en la sala de la ceremonia es limitado, no hay muchos asientos disponibles.

Para asistir a la ceremonia es obligatorio enviar una solicitud con al menos 45 días de antelación.

👻-"¡Siiii!"

Pero como el espacio en la sala de la ceremonia es limitado, no hay muchos asientos disponibles.

Para asistir a la ceremonia es obligatorio enviar una solicitud con al menos 45 días de antelación.

Por cierto, ahora con el tema del COVID la cosa está complicada, ya que la ceremonia se realiza con la mínima gente posible.

Toda la info de las ceremonias la tienes aquí: iana.org

El vídeo de la última es este: youtube.com

Solo dura... ¡4 horitas!

El vídeo de la última es este: youtube.com

Solo dura... ¡4 horitas!

Si quieres conocer el proceso en profundidad, te dejo un par de enlaces muy bien explicados:

stackscale.com

cloudflare.com

stackscale.com

cloudflare.com

Y nada, una vez realizado todo el proceso, Internet seguirá siendo, por 3 meses más, el lugar que todos conocemos😜.

¿Te ha gustado o qué?

Recuerda que tengo una Newsletter que envío cada Domingo a las 9.00: newsletter.dmntr.site

¡Y nada, sigo a mis cosas! ¡Nos vemos! 👻

¿Te ha gustado o qué?

Recuerda que tengo una Newsletter que envío cada Domingo a las 9.00: newsletter.dmntr.site

¡Y nada, sigo a mis cosas! ¡Nos vemos! 👻

Loading suggestions...