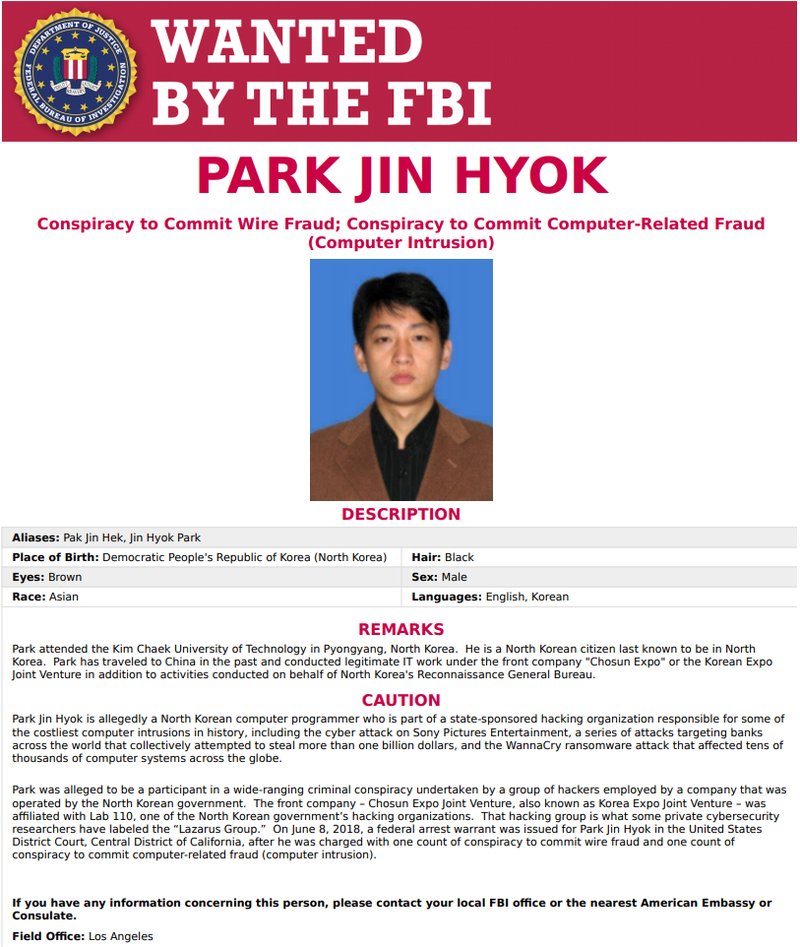

في عام 2014، تعرضت شركة سوني بيكتشرز إنترتينمنت (Sony Pictures Entertainment)، وهي شركة #إنتاج_أفلام وتلفزيون و #إعلانات، لـ #هجوم و #أختراق كبير ومدمر. تبين أن المسؤول عن هذا الهجوم هو مجموعة من القراصنة المعروفة باسم "واناكري" (Guardians of Peace) من #كوريا_الشمالية

أثناء الهجوم، تم سرقة وتسريب العديد من #الملفات_السرية والمحتوى الحصري ، بما في ذلك أفلام غير مصدرة بعد، ونصوص #السيناريو، والعقود الفنية، والمعلومات المالية، وتقارير، ورسائل البريد للموظفين والمسؤولين التنفيذيين. تم تسريب هذه المعلومات على شبكة الإنترنت وتم توزيعها على نطاق واسع

تأثرت #سوني بشكل كبير . وتكبدت الشركة #خسائر_مالية هائلة نتيجة لتسريب المواد وتعطل بعض أنظمتها. كما تسبب في إلحاق أضرار بسمعة الشركة وقدرتها على الاحتفاظ بثقة الجمهور وشركاء الأعمال. تم توجيه الاتهامات إلى #كوريا_الشمالية بأنها وراء هذا الهجوم، ولكن لم يتم تأكيد هذه

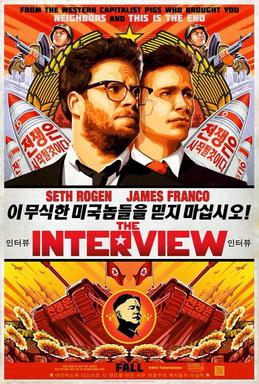

وذكر في التقارير أثناء الاختراق، طالبت المجموعة الكورية شركة سوني بسحب فيلمها القادم آنذاك " #The_Interview " ، بطولة جيمس فرانكو كمراسل وسيث روجن وعلى هذه التهديدات، اختارت شركة Sony إلغاء العرض الرسمي الأول للفيلم والإصدار السائد،

الأسلوب المستخدم فايروس شمعون #Shamoon ينتشر من جهاز إلى أجهزة أخرى . بمجرد إصابة النظام، يستمر الفيروس في تجميع قائمة من الملفات من مواقع محددة على النظام، وتحميلها ، ثم مسحها.

تم استخدام الفيروس في #الحرب_السيبرانية ضد شركات النفط

تم استخدام الفيروس في #الحرب_السيبرانية ضد شركات النفط

نعود للفائدة المقصودة من نشر القصة و #الثريد

#تأمين_المعلومات_الحساسة_على_الإنترنت:

اكتشاف حقائق مدهشة وتقنيات مبتكرة

المعلومات الحساسة على الإنترنت هدفًا للعديد من الهجمات وانتهاكات الخصوصية. إن التعامل الأمني مع هذه المعلومات أمر ضروري للغاية الإنترنت

#تأمين_المعلومات_الحساسة_على_الإنترنت:

اكتشاف حقائق مدهشة وتقنيات مبتكرة

المعلومات الحساسة على الإنترنت هدفًا للعديد من الهجمات وانتهاكات الخصوصية. إن التعامل الأمني مع هذه المعلومات أمر ضروري للغاية الإنترنت

1. تشفير البيانات:

تعد تقنية التشفير من أقوى الأدوات المستخدمة لحماية المعلومات الحساسة. لقد تطورت تقنيات التشفير بشكل مدهش في السنوات الأخيرة، وظهرت أساليب جديدة مثل التشفير الكمي الذي يعد اختراقًا ثوريًا في مجال #الأمان_السبراني.

تعد تقنية التشفير من أقوى الأدوات المستخدمة لحماية المعلومات الحساسة. لقد تطورت تقنيات التشفير بشكل مدهش في السنوات الأخيرة، وظهرت أساليب جديدة مثل التشفير الكمي الذي يعد اختراقًا ثوريًا في مجال #الأمان_السبراني.

2. الواقع الافتراضي والأمان:

ربما يبدو الواقع الافتراضي مجرد تكنولوجيا للتسلية، ولكنه أيضًا يلعب دورًا حاسمًا في تأمين المعلومات الحساسة. يمكن استخدام الواقع الافتراضي لتدريب الموظفين على كيفية التعامل مع التهديدات والوقاية منها.

ربما يبدو الواقع الافتراضي مجرد تكنولوجيا للتسلية، ولكنه أيضًا يلعب دورًا حاسمًا في تأمين المعلومات الحساسة. يمكن استخدام الواقع الافتراضي لتدريب الموظفين على كيفية التعامل مع التهديدات والوقاية منها.

3. تقنية سلسلة الكتل والأمان:

تقنية سلسلة الكتل (#Blockchain) ليست محصورة في مجال العملات المشفرة فحسب، بل تتطلع لتحقيق الأمان والشفافية في مختلف المجالات. تعتمد سلسلة الكتل على توزيع المعلومات عبر شبكة من الأجهزة، مما يجعلها مقاومة للتلاعب والاختراق.

تقنية سلسلة الكتل (#Blockchain) ليست محصورة في مجال العملات المشفرة فحسب، بل تتطلع لتحقيق الأمان والشفافية في مختلف المجالات. تعتمد سلسلة الكتل على توزيع المعلومات عبر شبكة من الأجهزة، مما يجعلها مقاومة للتلاعب والاختراق.

Loading suggestions...